Security Consulting

Medialine Security Consulting

Inhaltsverzeichnis

Mit unseren Security Consulting Services stellen wir gemeinsam sicher, dass Ihre IT-Systeme sicher und störungsfrei funktionieren. Wir analysieren Ihre Infrastruktur, entwickeln Ideen und Konzepte und erarbeiten passgenaue Lösungen für Ihre individuellen Anforderungen. Profitieren Sie von unserer langjährigen Erfahrung: Wir prüfen und optimieren nicht nur Ihre bestehende Infrastruktur, sondern sorgen so für eine zuverlässige und reibungsloseIT.

➜ Umfassende Sicherheitsanalyse und -optimierung

➜ Risikominimierung und rechtliche Compliance

➜ Individuelle Notfall- und Best-Practice-Strategien

Was sind Auswirkungen von mangelnder IT-Security?

Schützen Sie sich vor hohen Kosten!

Eine Studie des Ponemon Institute zeigt, dass die durchschnittlichen Kosten einer Cyberattacke für ein Unternehmen bei rund 3,86 Millionen US-Dollar liegen. Darüber hinaus ergab eine Studie von IBM, dass Unternehmen, die innerhalb von 30 Tagen auf einen Cyberangriff reagieren konnten, rund 1 Million US-Dollar weniger Schaden erlitten als Unternehmen, die länger brauchten, um den Angriff zu erkennen und darauf zu reagieren.

Kein "Nice to have" sondern ein "Must have"!

Unsere Security Consulting Leistungen

Compliance & IT-Audit

Wir prüfen, ob Ihre Sicherheitssysteme gesetzliche und branchenspezifische Vorschriften erfüllen. Im IT-Audit führen wir Schwachstellenanalysen durch, um Ihre IT-Systeme auf mögliche Risiken wie Angriffe, technische Mängel oder höhere Gewalt zu überprüfen. Unsere Basisprüfung liefert Ihnen schnell und kosteneffizient eine Übersicht über den Stand der Informationssicherheit in Ihrem Unternehmen.

Ablauf unseres Compliance & IT-Audit Security Consulting Service

Für kleine und mittlere Unternehmen haben wir einen umfassenden Fragenkatalog entwickelt, der alle relevanten Sicherheitsbereiche abdeckt.

- Fragenkatalog: Sie beantworten 126 Fragen in 16 Prüfgruppen. Diese betreffen nicht nur technische Schutzmaßnahmen, sondern auch den Sicherheitsprozess und notwendige Dokumentationen.

- Abschlussbericht: Ein detaillierter Bericht zeigt den Erfüllungsgrad in Prozent und dokumentiert alle identifizierten Mängel und den IST-Zustand. Unsere IT-Security-Experten geben gezielte Empfehlungen zur Behebung der Mängel.

- Abschlussbesprechung: Gemeinsam priorisieren wir Maßnahmen und legen Verantwortlichkeiten fest. Ein Projektplan stellt sicher, dass Ihr Informationssicherheitsprozess gezielt umgesetzt wird.

Ziel unseres Compliance & IT-Audit

| Schwachstellen im IT-System identifizieren |

| Risiko von Sicherheitsbedrohungen minimieren |

| Einhaltung von Gesetzen und Vorschriften gewährleisten |

| Effizienz und Effektivität der IT-Systeme verbessern |

| IT-Budget sinnvoll planen |

| Security-Aufgaben delegieren, auch ohne spezifisches Fachwissen |

Best Practice Implementierung

Nutzen Sie unsere langjährige Erfahrung im Bereich der Security-Services. Basierend auf Schwachstellenanalysen entwickeln wir eine maßgeschneiderte IT-Security-Best-Practice-Lösung für Ihr Unternehmen.

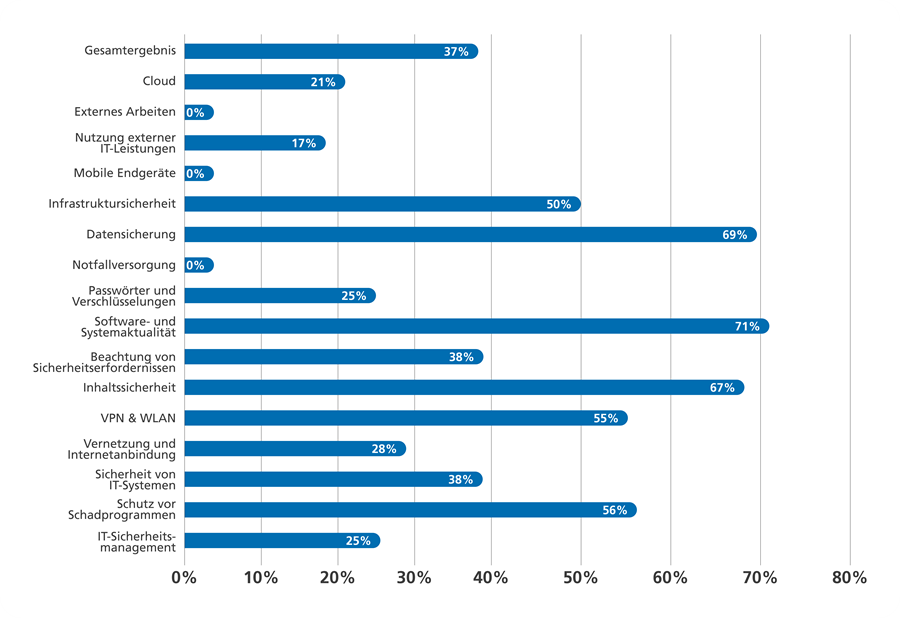

Übersicht zum Erfüllungsgrad der Basisprüfung

Anhand einer Grafik stellen wir dar, welche Unternehmensbereiche in den jeweiligen Prüfgruppen geprüft wurden. Der Erfüllungsgrad in Prozent zeigt, wie gut jede Prüfgruppe abschneidet, wobei 0% keine Erfüllung und 100% eine vollständige Erfüllung bedeutet.

Abschlussbericht für klare Einsichten

Um potenzielle Gefahren abzuwehren, erarbeiten wir gemeinsam Best-Practice-Lösungen und setzen diese um. Die Ergebnisse des Fragenkatalogs erhalten Sie in einem übersichtlichen Abschlussbericht, der Stärken aufzeigt und Schwachstellen leicht identifizierbar macht. Unsere IT-Security-Experten bereiten mögliche Maßnahmen vor, und gemeinsam priorisieren wir die Schwachstellen und wählen geeignete Lösungen aus. Am Ende der Best Practice-Implementierung steht ein Projektplan, der Ihren Informationssicherheitsprozess nachhaltig stärkt und verbessert.

Sicherheitsrichtlinien

Für die Umsetzung eines nachhaltigen Sicherheitskonzepts und einer langfristigen Strategie sind klare Vorgaben erforderlich. Unsere Security Consultants unterstützen Sie dabei, Ziele der Informationssicherheit festzulegen und einen umfassenden Informationssicherheitsplan zu entwickeln. Dieser Plan definiert die Verantwortlichkeiten im Informationssicherheitsprozess und beschreibt Programme zur Förderung der Unternehmenssicherheit.

Optimierung bestehender Infrastrukturen

Angreifer und Bedrohungen entwickeln sich ständig weiter, und neue Schadprogramme tauchen immer schneller auf. Daher ist ein optimaler Schutz Ihrer IT-Infrastruktur unerlässlich. Wir analysieren Ihre IT-Umgebung bis ins Detail, bewerten gemeinsam Ihre Hard- und Softwarekomponenten und identifizieren Schwachstellen. So können Risiken reduziert und ein reibungsloser Betrieb gewährleistet werden.

BCM & Notfallpläne

Mit unseren maßgeschneiderten Notfallplänen sind Sie auf den Ernstfall vorbereitet. Unsere Strategien und Pläne ermöglichen Ihnen, im Falle eines Zwischenfalls strukturiert zu handeln, um Schäden zu minimieren. Unser Business Continuity Management sorgt für alternative Abläufe und die Aufrechterhaltung des Geschäftsbetriebs.

Vulnerability Analyse

Ein Vulnerability Scan untersucht Netzwerke und Computer auf bekannte Sicherheitslücken und bietet wertvolle Einblicke in potenzielle Angriffspunkte. Die Vorteile umfassen:

- Identifizierung von Schwachstellen: Aufdeckung von Sicherheitslücken und Angriffspunkten in der IT.

- Risikobewertung: Einschätzung des Risikos für das Unternehmen durch Bewertung der Schwachstellen.

- Priorisierung von Schutzmaßnahmen: Effektiver Ressourceneinsatz zur Behebung schwerwiegender Schwachstellen.

- Einhaltung von Standards: Unterstützung bei der Einhaltung von Normen wie PCI DSS und ISO 27001.

- Proaktive IT-Sicherheit: Frühzeitige Maßnahmen zur Abwehr von Angriffen.

Unser Manage Vulnerability Service umfasst Scans aller Netzwerke, Server und Geräte mit IP-Adressen. Der Bericht enthält priorisierte Maßnahmen zur schnellen Behebung von Schwachstellen, wodurch Ihre IT sicherer wird.

Hacker Attack Simulation as a Service

Eine Hacker-Angriffs-Simulation ermöglicht es, die Sicherheit eines Systems oder Netzwerks unter realen Bedingungen zu testen. Unser Expertenteam simuliert gezielte Angriffe auf Ihre IT-Infrastruktur, um herauszufinden, wie weit Angreifer gelangen könnten und welche Daten dabei gefährdet wären. Die Simulation zeigt zudem auf, wie ein Hackerangriff potenziell Ihre Geschäftsprozesse beeinträchtigen könnte.

Kontaktformular

Sie möchten mehr zum Thema Security erfahren oder Sie? Jetzt Termin mit einem Experten vereinbaren.